那些藏在数据包里的“小秘密”

我们每天在网上冲浪,发消息、开网页、刷视频……每一个动作背后,其实都有成千上万的数据包在赛博空间穿梭。

从底层来看,它们不过是二进制的01组合;但在网络世界里,每一个数据包都是信息的载体,承载的是一段段真实的通信行为:你的设备地址、访问的网站、输入的内容,甚至登录时输的那一串密码。 它们是一封封寄出的信,信封上写着你的地址、信里藏着你的生活痕迹。 网络运维或安全人员每天要做的,就是从成千上万封信中找出异常的那几封: 哪封信里可能夹着木马? 哪封信的邮戳看起来不对? 哪些信在运输过程中丢失了?

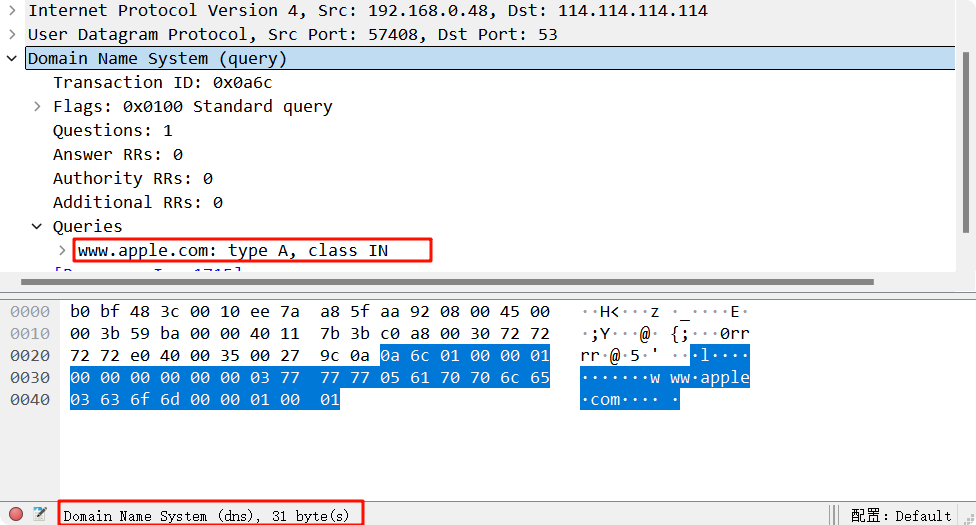

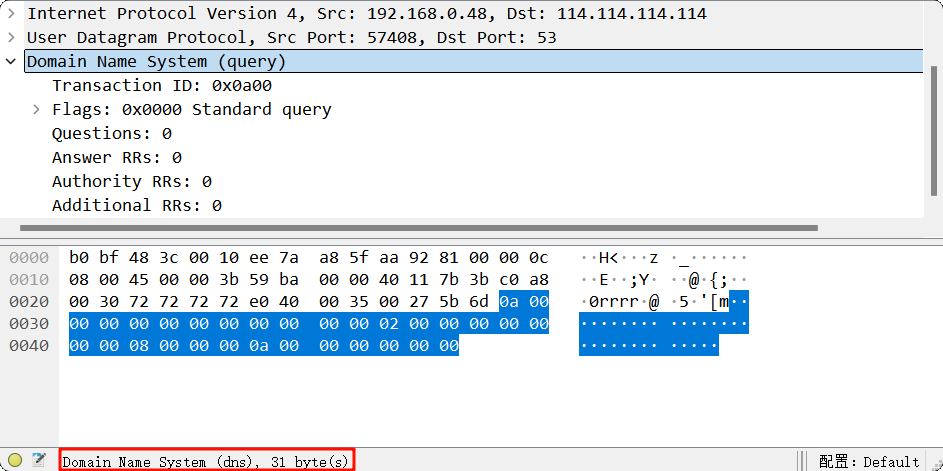

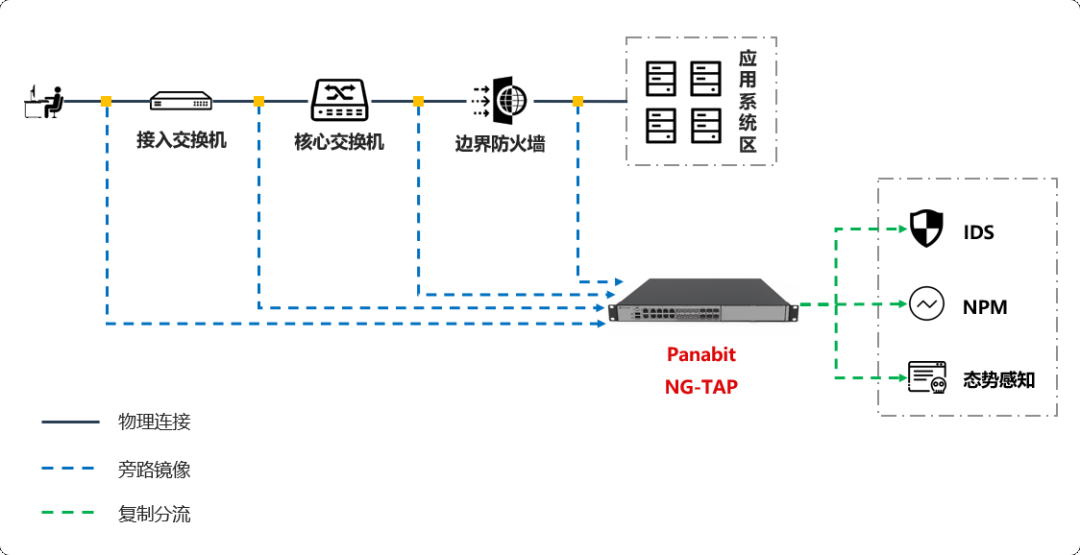

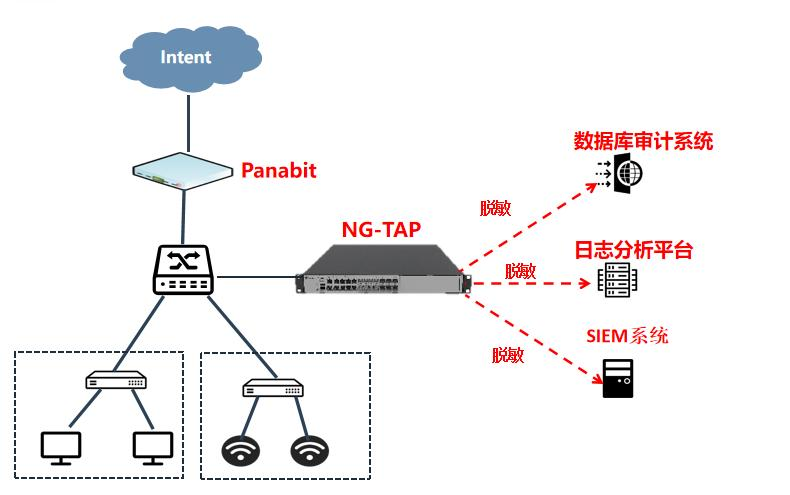

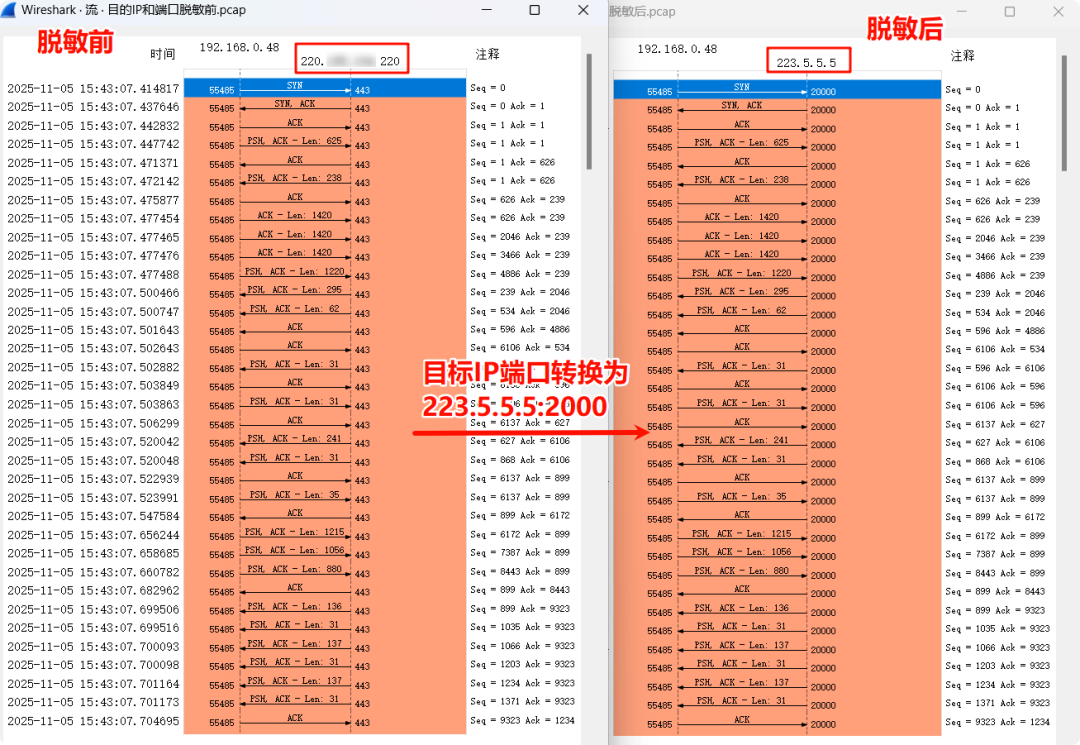

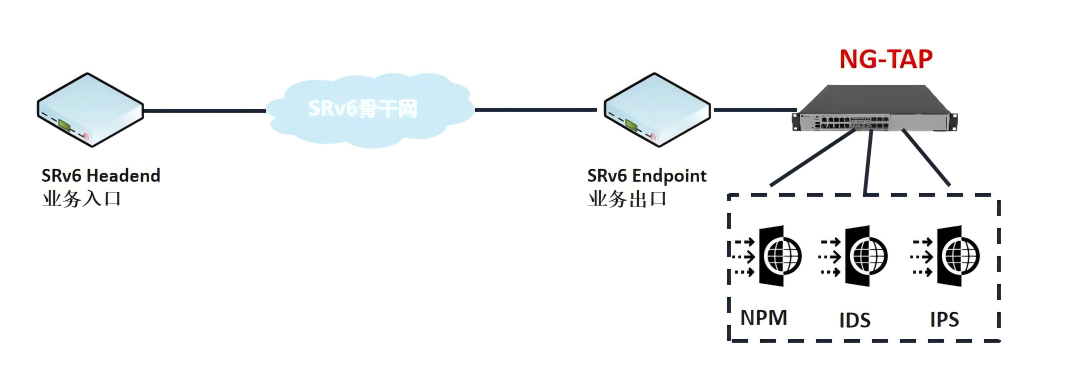

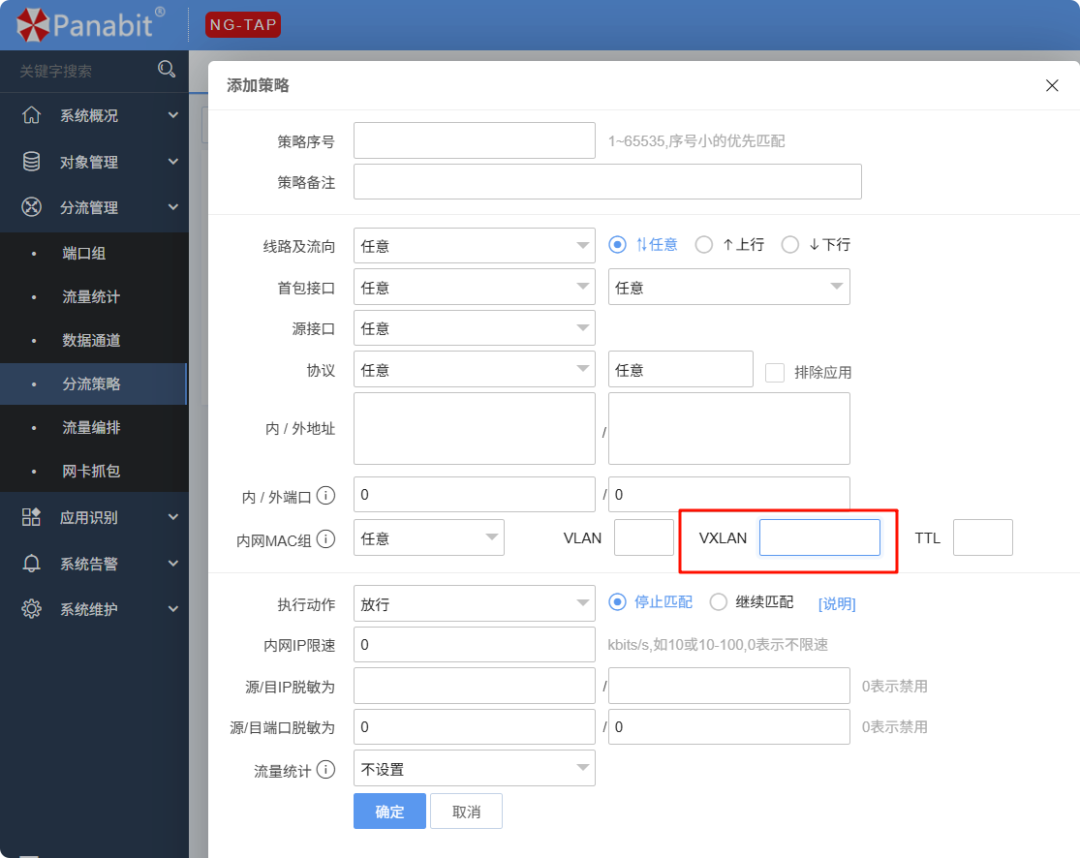

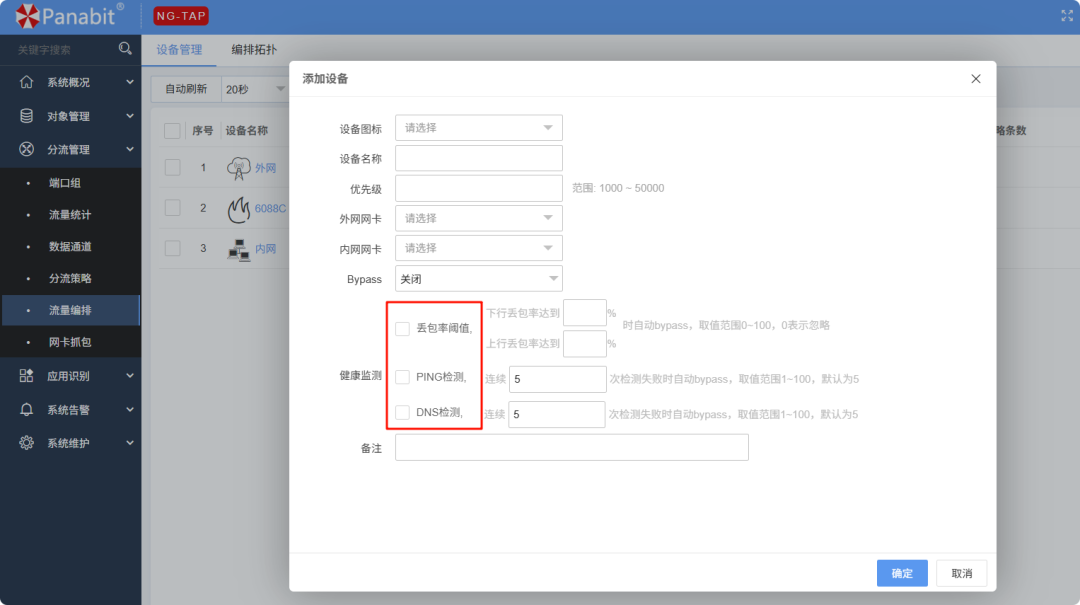

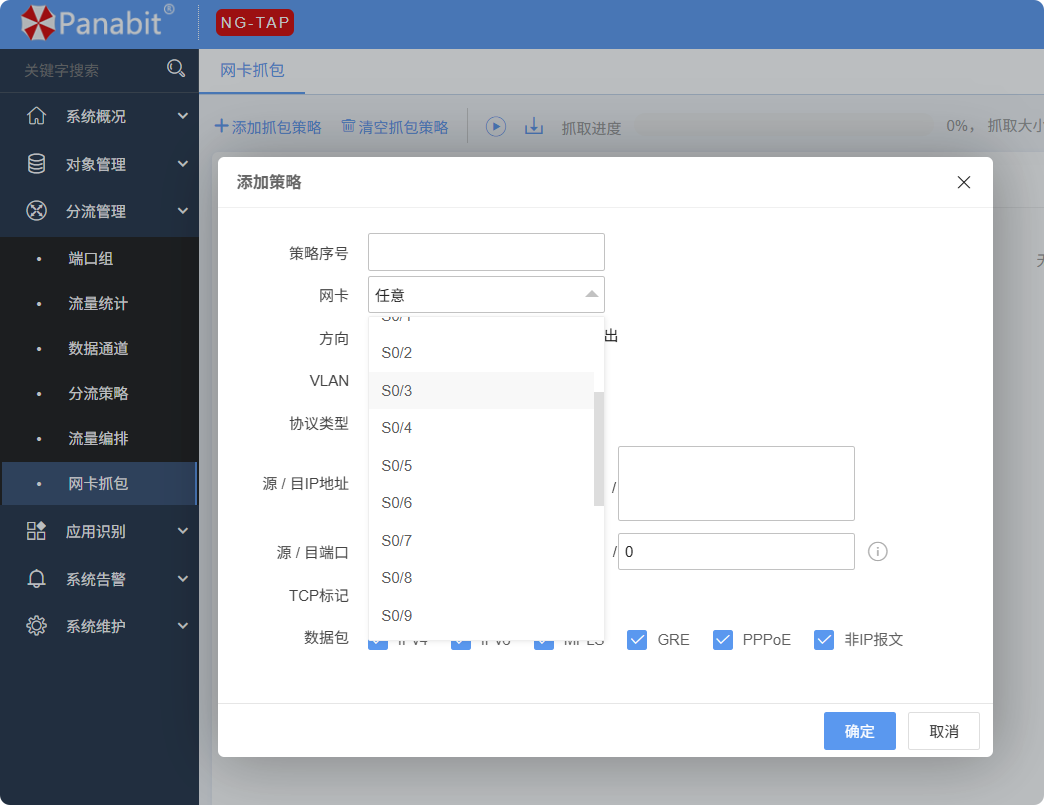

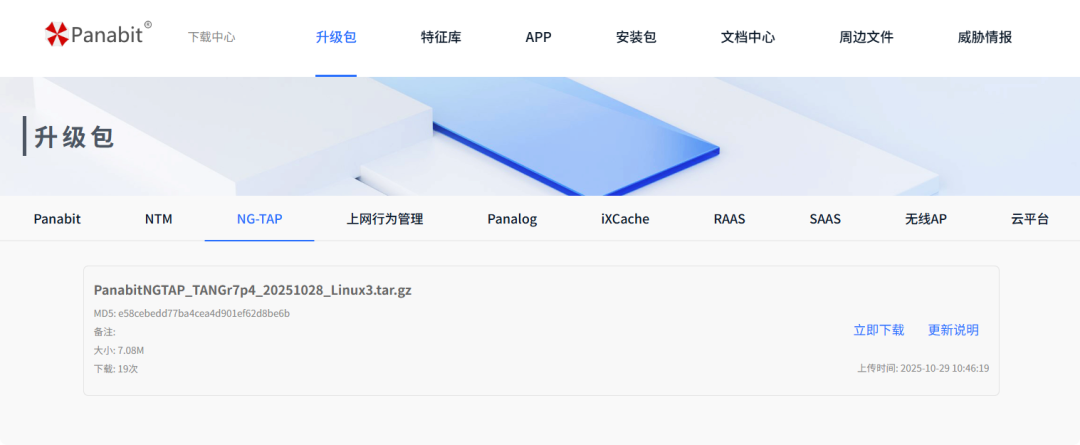

这些分析都离不开“看信”的过程。 可问题也来了。 这就构成了一个两难:既要分析,又要隐私。 那么,有没有一种两全其美的办法呢? 打码后的流量,还能看懂吗? 我们先看一组对比。 这是一个普通的DNS请求数据包,没做脱敏之前,内容一览无余: 而这是脱敏之后的数据包: 数据包结构还在,源目IP、端口一样,报文大小也一样,但敏感内容(DNS的具体请求)全被打上了马赛克。 分析者仍能看到这是个DNS请求和方向,却无法还原业务数据。 这,就是报文脱敏。 报文脱敏,给流量打上马赛克 报文脱敏(Packet Desensitization)是一种对流量中敏感信息进行实时识别与掩码处理的技术。 简单来说,报文脱敏的过程大致分为三步: 1 识别:解析流量协议,定位出敏感字段 2 处理:用掩码或随机替换算法将匹配的部分脱敏 3 分发:把已脱敏的数据再发送给分析、审计或监控系统 在脱敏过程中,会保留原有报文格式和长度,确保后续设备解析正常。 这样一来,上层分析系统仍然能“读懂”流量的行为特征,却无法还原真实的隐私内容。 那么,报文脱敏到底有什么用呢? 脱敏,从流量的复制和分发开始 在开始这个话题之前,我们先得聊聊网络流量的复制和分发。 最早,网络运维和安全监控依赖于设备日志或SNMP指标,不过这种方法能看见“设备”,却看不见“流量”。随着用户规模扩大、业务链条延长,单靠设备侧的数据已经不足以定位复杂问题或发现隐蔽攻击。 于是,端口镜像或TAP分流器就登场了。它们从生产链路中复制真实流量,送往不同的分析系统进行处理。运维/安全团队就能在不干扰业务运行的前提下,获得全网流量的完整视图。 旁路分析部署示意 这种方式不仅让分析系统有了统一的数据源,也避免了每个工具各自部署抓包探针的低效。 因此,在企业网络里,特别是一定规模的中大型网络,很多安全和运维设备都是以这种旁路分析的模式来部署的。 比如,把流量发给IDS/IPS做入侵检测,发给流量分析系统做性能统计,发给安全审计系统取证留痕,甚至发给第三方安全服务机构做威胁分析…… 但问题就出在这一步。 这时候,报文脱敏就派上用场了。 报文脱敏示意 它让TAP在分流之前,就先把流量“打上马赛克”,分析照旧,隐私不丢。 哪些场景可以用报文脱敏? 在实际网络环境中,报文脱敏的应用场景有很多,举几个常见的例子: 金融、政府等行业在进行全流量分析或态势感知时,需要防止泄露公民信息 在多厂商联调或安全外包检测时,对外提供的流量需脱敏 安全沙箱或AI分析系统需要样本训练数据,但不能泄露真实内容 总的来说,报文脱敏,就是在不影响分析效果的前提下,对分流的原始报文中敏感信息进行隐藏或替换,以实现合规、安全的数据使用。 换句话说,也就是在“要分析”与“要隐私”之间找到了平衡。 NG-TAP也学会“打码”了 在我们最近发布的TANGr7p4版本中,NG-TAP正式引入了报文脱敏功能。 在原有的高性能分流、应用级智能调度基础上,对源/目IP、端口、载荷进行实时脱敏,真正实现既看得见问题,又守得住隐私。 分流策略中可设置脱敏规则 除了上文对载荷的脱敏之外,下面是对目标IP/端口进行脱敏的效果: 脱敏效果示例 NG-TAP,这次不止会“打码” 除了报文脱敏,NG-TAP这次更新还有不少贴心小功能。 ▎SRv6报头剥离 在运营商或大型企业网络中,SRv6(Segment Routing IPv6)技术的应用越来越多,但很多监控或安全系统还无法直接解析SRv6报文。 这样一来,下游系统无需改造,就能继续工作,既节省投入,也提升了监控精度。 ▎还有这些实用优化 ● 报文去重更灵活 基于可配置的特征组合(如 IP 包长、TCP序列号等)生成报文指纹,从而更精准地识别重复流量。同时,支持“全局去重”和“接口去重”,轻松应对多镜像源的复杂网络。 ● 分流策略更细致 新增VXLAN ID过滤条件,虚拟化场景的调度更精准。 ● 流量编排更智能 引入“节点健康监测”,通过丢包率、ICMP 诊断、DNS 诊断等多种检测机制,实时感知节点健康状态,并自动Bypass异常节点,保证业务不中断。 ● 抓包能力更全面 支持抓取由交换端口转发的原始报文,便于排障分析。 ● 端口驱动更完善 交换端口驱动支持巨型帧,以满足复杂网络下的多样化场景需求。 ▎升级包下载 访问Panabit官网下载中心获取: https://www.panabit.com/download 写在最后

我们既想分析内容,找出潜在威胁;又不能真的“看穿”每一封信,因为里面有用户隐私。

当然有,答案就是——给流量打个马赛克。

源IP:192.168.0.48目的IP:114.114.114.114源端口:57408目的端口:53DNS数据包内容:请求解析www.apple.com

源IP:192.168.0.48目的IP:114.114.114.114源端口:57408目的端口:53DNS数据包内容:请求*********** (原始内容已被打码)

正如我们开头所说,这一份份被分发的流量副本里,可是有很多敏感信息:真实的用户数据、交易信息,甚至业务通信内容,一旦被误用或泄露,后果相当严重。

NG-TAP现在可以在流量分发前,自动剥离外层SRv6报头,还原内部的原始业务数据。

报文脱敏,是给流量打上的那层恰到好处的马赛克。如今的NG-TAP,不再只是一个复制数据包的工具,而是一位懂得取舍的“流量调度员”。 有时候,安全的意义不仅在于窥见所有细节,更在于守住应该被守护的秘密。